为什么要做好系统安全?

作为技术开发人员,偶尔会有疏忽,但作为系统架构师,必须更加系统化、全面地考虑系统的安全问题。确保系统的安全性不仅是技术责任,也关系到公司的业务和信誉。

系统安全的重要性体现在以下几个方面:

- 防止服务中断和数据丢失

如果系统软件受到攻击,可能会导致服务中断、数据丢失,甚至可能引发业务崩溃,带来不可估量的损失。 - 保护关键数据

系统中往往包含大量重要的业务数据,这些数据可能会受到窃取、篡改或丢失,因此必须加强数据保护。 - 合规性和审计要求

许多法律法规和审计标准都对数据安全有明确要求,定期的合规性审计也是企业必不可少的安全措施。 - 技术提升

自己管理的系统被攻击或业务数据丢失,通常说明技术层面还有提升空间。因此,做好安全管理是技术能力的重要体现。 - 职业发展

系统安全是IT行业的核心技能之一。了解和掌握相关安全知识不仅能增强技术能力,也能在职业发展中提高竞争力。

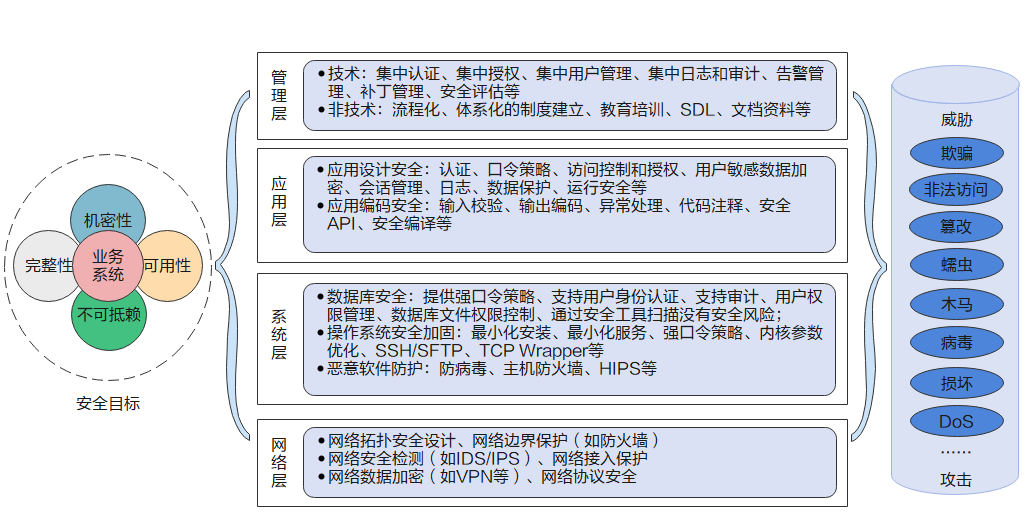

系统安全的目标

从上述原因来看,系统安全的核心目标可以总结为以下三个方面:

- 可用性:确保系统在遭受攻击或发生故障时依然能够正常运行。

- 保密性:保护系统中的敏感数据不被泄露。

- 完整性:防止数据或系统文件被恶意篡改。

安全技术分析

根据系统的不同层次,安全技术大致可以分为三个层面:网络层、安全层、应用层。同时,贯穿于这些层次的管理层,也起着至关重要的作用。安全技术的层次结构如下图所示:

网络层

网络层面面临的最大威胁是数据在传输过程中可能被篡改。为此,可以采取以下防护手段:

- 限制访问:在业务网络中引入防火墙,合理配置ACL策略,严格控制网络访问。

- 加密传输:对于管理流量、敏感数据等,采用加密协议(如HTTPS、SSHv2等)进行安全传输,确保数据在跨越信任网络时不被泄露。

- 数据完整性校验:确保数据在传输过程中不会被篡改,可以使用加密哈希值等技术进行校验。

系统层

系统层安全包括操作系统、数据库、中间件等的安全配置。需要重点关注以下几个方面:

操作系统安全:

- 使用稳定、安全的操作系统版本,并及时安装操作系统供应商发布的安全补丁。

- 操作系统安装后应进行安全加固,关闭不必要的端口,开启必要的漏洞防御机制。

数据库安全:

- 选择已知安全的数据库版本(如MySQL、PostgreSQL等),并定期更新数据库安全补丁。

- 强化数据库访问权限管理,防止未经授权的访问和数据篡改。

应用服务器和中间件安全:

- 选择最新版本的应用服务器(如Tomcat)并对其进行安全配置,避免已知漏洞的威胁。

- 加强中间件(如MQ、Redis等)的安全配置,确保没有高危漏洞。

应用层

应用层安全涵盖了账号管理、身份认证、访问控制、密钥管理、输入校验等多个方面,具体措施包括:

账号和口令安全:

- 提供口令复杂度检测机制,并要求用户修改默认密码,避免因弱口令带来安全隐患。

认证安全:

- 采用防暴力破解机制,当用户输入密码错误超过一定次数时,锁定账号,防止暴力攻击。

- 支持多因素认证(2FA)等更安全的认证方式。

密钥管理:

- 通过加密技术确保用户密码和其他敏感信息的安全。

- 密钥存储时进行加密保护,并定期更新密钥。

会话管理:

- 服务器对会话状态进行验证,确保每次访问都经过认证,并采取措施防止会话固定攻击。

- 设置会话超时机制,避免会话被恶意利用。

访问控制与授权:

- 基于最小权限原则,确保每个进程和用户只能访问必要的资源。

- 使用权限隔离、不同UID等手段,确保高低风险模块分开,避免数据泄露和滥用。

管理层

管理层的安全管理,涉及对技术和非技术方面的协调和管理:

- 帐号与权限管理:确保每个用户使用独立账号,防止共享账号带来的风险。同时,定期清理系统中无用的帐号和组。

- 日志审计:对系统操作进行日志记录,确保能够追溯异常操作和潜在的安全风险。

- 软件完整性保护:对发布的软件包进行签名和完整性校验,确保软件未被篡改。

安全管理不仅仅是技术手段的整合,还需要规范的流程、政策和制度。确保系统安全,离不开团队成员的安全意识提升和安全操作规范。

总结

系统安全不仅是技术层面的挑战,更是公司运营和个人职业发展的关键因素。通过系统化地管理和优化网络层、系统层、应用层的安全措施,我们能够有效降低安全风险,保障企业的正常运营。同时,安全意识和技能的不断提升,也是开发人员职业成长的重要方面。系统安全的保障,不仅仅是防止攻击,更是为业务和数据的健康发展提供强有力的支撑。